La confidentialité, l’intégrité, la disponibilité et la sécurité des données représentent un défi de tous les instants. En effet, le contexte organisationnel d’aujourd’hui amène un lot de risques qui peuvent influencer les résultats et l’efficacité des équipes en place. C’est dans ce même contexte que les gestionnaires informatiques doivent outiller leurs équipes à l’aide de procédures et de politiques en terme de gestion des accès. Inclus dans le cadre de travail ITIL, l’objectif du processus est de fournir aux utilisateurs les droits nécessaires pour utiliser un service ou un groupe de services. Ce processus applique les politiques de sécurité définies dans le processus de gestion de la sécurité de l’information.

La gestion des droits d’accès ou gestion d’identité assure aux organisations que seuls les utilisateurs autorisés ont accès à leurs données. Cela permet notamment de diminuer les risques d’intrusions et d’attaques ainsi que de protéger l’intégrité de leurs données. Une bonne gestion d’identité permet également de simplifier l’expérience de vos utilisateurs.

La gestion des accès est le processus de fournir les autorisations aux clients / utilisateurs qui ont le droit à un service contrairement aux autres qui n’auront pas d’accès. On donne des accès selon les services, les groupes ou les fonctions d’un utilisateur. La gestion d’identité, de confidentialité, d’intégrité et de disponibilité est quant à elle également connu sous le nom de gestion des droits d’accès et touche le retrait des accès pour les personnes qui changent de rôle ou de poste et l’audit régulier des permissions donnés aux différents groupes de sécurité.

Définition de gestion des accès et des identités

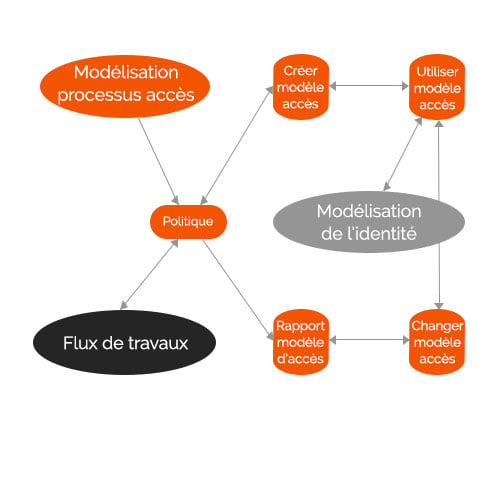

Idéalement, avant de faire la sélection d’une solution de gestion de services, certains éléments de la gestion d’accès doivent être planifiés, évalués et modélisés. Voici 3 principaux processus qui peuvent supporter la gestion des identités :

1. Modélisation du processus d’accès

- Il consiste principalement en 4 étapes : créer, modifier, rapporter un problème ou utilisation du modèle d’accès.

- La gestion de la sécurité se fait conformément aux normes et aux politiques de l’entreprise incluant également les règlementations gouvernementales et de l’industrie.

- Ces politiques permettent de construire des rôles et des règles à utiliser pour la création et la gestion d’une identité.

- Mise en place d’une structure fondée sur des règles ou en fonction du rôle (création de rôles, de privilèges, de règles et de politique.

2. Optimisation du flux de travaux

- Il s’agit du moyen d’interaction avec le modèle de processus d’accès une fois que celui-ci est disponible à l’organisation. C’est aussi le moyen de générer des « output » (les rôles, les règles et les informations associées)

- Principalement utilisé pour les approbations / autorisation

- Une fois le workflow (ou flux de travaux) créé il sera possible de l’utiliser, le modifier ou y rapporter des mal fonctionnements qui pourront générer des modifications.

3. Processus de modélisation d’identité

- C’est içi que sont créées les identités individuelles en utilisant le processus d’accès et le workflow.

- Une identité dans ce procédé constitue l’ensemble minimal d’attributs associés requis pour le nombre maximal d’applications et de services pour atteindre l’authentification et autorisation

- Il ne s’agit pas d’une collection complète de données d’identité connexes.

- La modélisation d’identité consiste principalement à créer, utiliser, modifier, rapporter, « monitorer » et retirer des accès.

- Quand une nouvelle ressource a besoin d’accès pour la première fois celui-ci dois être créer d’après les modèles et les workflow en place.

La gestion des accès selon ITIL

Selon le cadre de travail, voici quelques éléments et actions importantes à considérer afin de développer une gestion des accès efficace.

1. Documentation

- Création d’un catalogue des rôles et des profils d’accès

- S’assurer que les rôles et les profils d’accès sont toujours adéquats pour le service offert au client

- Prévenir l’accumulation des droits d’accès inutiles

2. Mise en place d’un processus de demande d’accès

- Permet de traiter les demandes d’ajout de modification ou de révocation et s’assurer que l’usager possède les droits d’obtenir les accès.

Impact sur la mise en place d’un outil de gestion de services / ITSM

Définition de vos catalogues :

- La première étape de mise en place de sécurité dans votre solution service desk.

- Permet de ne donner accès qu’aux demandes auxquelles un utilisateur a droit et ainsi de s’assurer qu’il ne dépasse pas le cadre de ses fonctions.

- Permet de filtrer par type de demande (demande de changement, demande de service, incident, problème), par équipement ou applications.

- Prenons comme exemple un département de ressources humaines, tous les employés d’une entreprise n’ont pas le droit de faire des demande d’arrivée ou de départ d’employés. Ces demandes étant réservées aux cadres d’une entreprise ils ne feront pas parties de votre catalogue de base, il vous faudra créer un second catalogue plus étendu pour les ce groupe.

- Le même principe s’applique pour les demandes de type problème ou une demande avec sujet autre que vous voulez réserver uniquement aux ressources sans en donner l’accès aux clients.

- Dans la mise en place de vos workflow vous pourriez également avoir des niveaux d’approbation à une demande, ce qui limite également les droits des clients

Gestion de la sécurité de l’application :

- Il vous sera possible à même l’application de gérer la sécurité de vos ressources en permettant l’accès ou non à certaines fonctionnalités.

- Par exemple, un certain groupe de ressource pourrait n’avoir accès qu’en mode lecture alors qu’un groupe de super utilisateur aurait les droits de lecture et écriture.

- Toutes les ressources pourraient être en mesure de modifier une adresse ou un mot de passe mais pas de créer de nouveaux utilisateurs

En somme, en tenant compte des processus et activités de gestion mentionnés, vous serez en mesure de bâtir une gestion d’accès sécuritaire et efficace pour votre organisation.